evilginx2

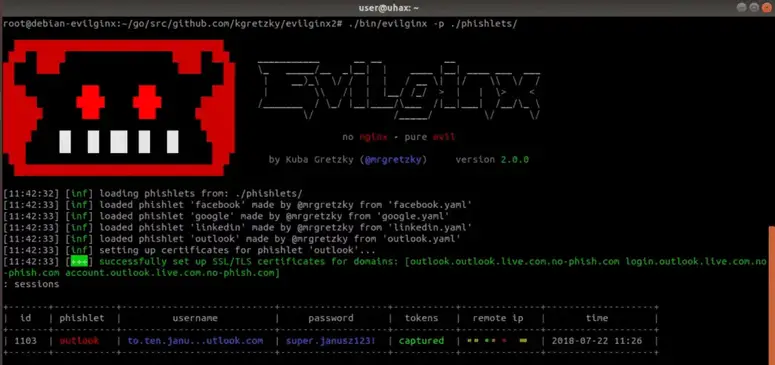

evilginx2 é uma estrutura de ataque man-in-the-middle usada para credenciais de login de phishing junto com cookies de sessão, que por sua vez permite ignorar a proteção de autenticação de 2 fatores.

Essa ferramenta é uma sucessora do Evilginx, lançado em 2017, que usava uma versão personalizada do servidor HTTP nginx para fornecer a funcionalidade man-in-the-middle para atuar como um proxy entre um navegador e um site phishing. A versão atual é totalmente escrita em GO como um aplicativo autônomo, que implementa seu próprio servidor HTTP e DNS, tornando-o extremamente fácil de configurar e usar.

Isenção de responsabilidade

Estou muito ciente de que Evilginx pode ser usado para fins nefastos. Este trabalho é apenas uma demonstração do que os atacantes experientes podem fazer. É responsabilidade do defensor levar esses ataques em consideração e encontrar maneiras de proteger seus usuários contra esse tipo de ataque de phishing. O Evilginx deve ser usado apenas em tarefas legítimas de teste de penetração com permissão por escrito das partes passíveis de phishing.

Registro de alterações v3.1

- Funcionalidade: IP de escuta e IP externo agora podem ser separados com

config ipv4 bind <bind_ipv4_addr>econfig ipv4 external <external_ipv4_addr>para ajudar na configuração adequada da rede. - Corrigido: os cookies de sessão (cookies sem data de expiração definida) agora são capturados corretamente todas as vezes. Não há necessidade de especificar

:alwaysmodificador de tecla paraauth_tokenspara capturá-los. - Corrigido: os tokens personalizados capturados agora são exibidos corretamente e os valores não são truncados

Instalação

Uso

IMPORTANTE! Certifique-se de que não haja serviço escutando nas portas TCP 443, TCP 80 e UDP 53. Pode ser necessário desligar o apache ou nginx e qualquer serviço usado para resolver o DNS que possa estar em execução. evilginx2 irá dizer-lhe no lançamento se não conseguir abrir um soquete de escuta em qualquer uma dessas portas.

Por padrão, evilginx2 procurará phishlets no diretório ./phishlets/ e posteriormente em /usr/share/evilginx/phishlets/ . Se você deseja especificar um caminho personalizado para carregar phishlets, use o parâmetro -p <phishlets_dir_path> ao iniciar a ferramenta.

Usage of ./evilginx: -debug Enable debug output -p string Phishlets directory path

Você deve ver o logotipo evilginx2 com um prompt para inserir comandos. Digite help ou help <command> se quiser ver os comandos disponíveis ou informações mais detalhadas sobre eles.

3 thoughts on “evilginx2 v3.1: estrutura de ataque MITM que permite ignorar a autenticação de 2 fatores”

Comments are closed.