Plugin do wordpress desatualizado desde 2012 é usado para instalar malwares

Plugin do wordpress desatualizado desde 2012 é usado para instalar malwares

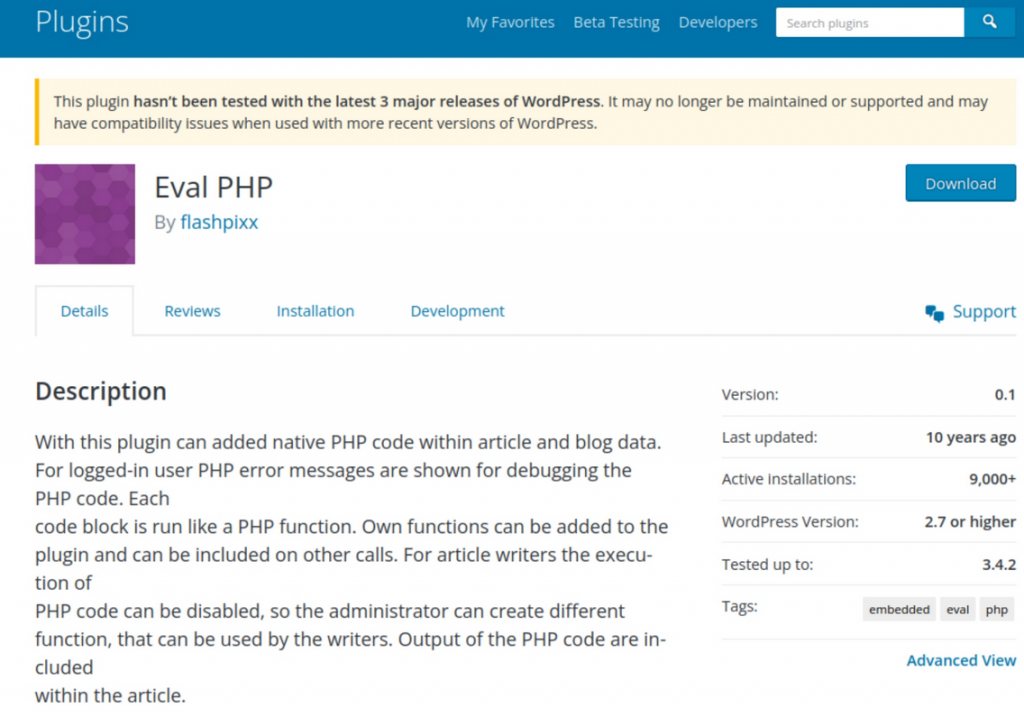

A precaução em relação a softwares antigos ou abandonados não deve ser subestimada, e um exemplo recente disso é o plugin Eval PHP. Esse plugin para WordPress não recebe atualizações desde 2012 e agora está sendo utilizado para comprometer sites.

O Eval PHP permite que administradores de sites em WordPress adicionem códigos PHP diretamente em páginas ou postagens, para testar funções ou oferecer funcionalidades aos visitantes do site.

Devido ao seu propósito específico e antiguidade, o Eval PHP é pouco utilizado atualmente. No entanto, a empresa de segurança digital Sucuri identificou que, nas últimas semanas, diversos sites foram infectados com um backdoor cujo código tem relação com o plugin.

A Sucuri descobriu que, no final de março, o Eval PHP atingiu um pico de 7 mil downloads diários. Anteriormente, o plugin registrava raramente um único download por dia. A empresa estima que, desde então, mais de 100 mil downloads foram realizados.

O Eval PHP não se tornou popular de repente. O número de downloads cresceu porque o plugin vem sendo utilizado por invasores, e não pelos administradores de sites.

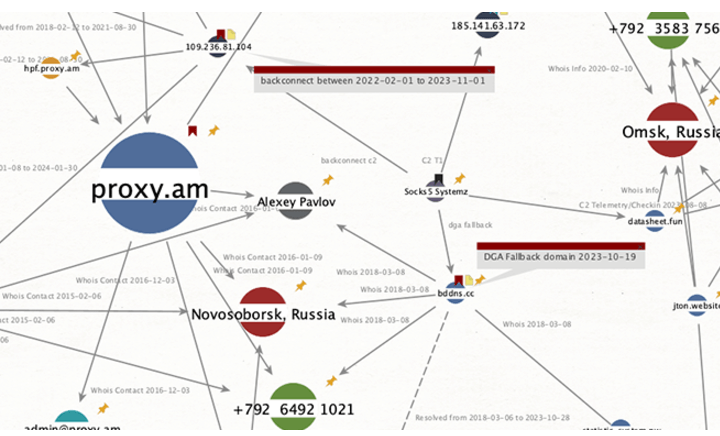

O processo começa quando o invasor insere um código malicioso na tabela “wp_posts” do banco de dados do WordPress. Para isso, ele utiliza uma conta de administrador comprometida, que também é utilizada para instalar o plugin.

Por meio do plugin, o código é injetado em páginas ou postagens do WordPress. É suficiente para o invasor acessar esses links para que o código seja executado, e o backdoor seja inserido na raiz do site.

A partir daí, várias ações maliciosas podem ser executadas, incluindo disseminação de malware, captura de dados e ataques a outros sites.

Para evitar que as páginas e postagens comprometidas sejam descobertas, os invasores as salvam como rascunho. Dessa forma, os links não aparecem na lista de conteúdo público do site.

O que diferencia esse esquema de outras invasões é que, como o código malicioso é executado graças ao Eval PHP, é mais difícil de ser detectado por mecanismos de segurança.

Para piorar a situação, se o backdoor for removido, ele poderá ser inserido no site novamente após o simples acesso a uma das páginas ou postagens comprometidas.

Medidas de segurança como manter softwares sempre atualizados, proteger o painel de administração do WordPress com autenticação em dois fatores, contar com um serviço regular de backup e usar firewalls para bloquear bots e atenuar vulnerabilidades conhecidas são recomendadas pela Sucuri para evitar invasões.

10 thoughts on “Plugin do wordpress desatualizado desde 2012 é usado para instalar malwares”

Comments are closed.