Qbot Banking Trojan

Uma campanha de e-mail de spam maliciosa foi observada espalhando cada vez mais Trojans bancários da família QBot (ou Qakbot) usando e-mails comerciais falsos.

Descoberto por pesquisadores de segurança da Kaspersky, a campanha maliciosa contava com mensagens escritas em diferentes idiomas, incluindo inglês, alemão, italiano e francês.

Leia: PixPirate: Itaú e Caixa na mira do novo Trojan bancário brasileiro

“As mensagens foram baseadas em cartas comerciais reais às quais os invasores tiveram acesso, o que lhes deu a oportunidade de ingressar no segmento de correspondência com mensagens próprias”, diz um comunicado publicado pela empresa.

Escrito pelos especialistas em segurança da Kaspersky Victoria Vlasova, Andrey Kovtun e Darya Ivanova, o post também explicava que esses e-mails normalmente instavam o destinatário a abrir um arquivo PDF anexado.

“Essa correspondência comercial simulada pode obstruir o rastreamento de spam enquanto aumenta a probabilidade de a vítima cair no truque”, explicaram Vlasova, Kovtun e Ivanova.

“Para autenticidade, os invasores colocaram o nome do remetente das cartas anteriores no campo ‘De’; no entanto, o endereço de e-mail fraudulento do remetente será diferente do verdadeiro correspondente.”

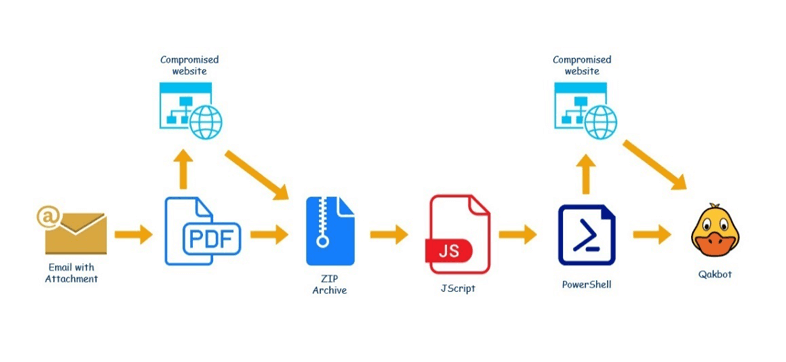

Ao clicar no anexo, os e-mails baixam um anexo de um servidor remoto, protegido por uma senha fornecida no arquivo PDF original. O arquivo baixado, por sua vez, inclui um arquivo WSF (Windows Script File) contendo um script ofuscado escrito em JScript.

“Depois que o arquivo WSF é desofuscado, sua verdadeira carga útil é revelada: um script do PowerShell codificado em uma linha Base64”, escreveu Kaspersky. “Assim que o usuário abrir o arquivo WSF do arquivo, o script do PowerShell será executado discretamente no computador e usará o wget para baixar um arquivo DLL de um servidor remoto.”

A Kaspersky disse que as variantes recém-observadas do Trojan não diferem muito das observadas anteriormente.

“Como antes, o bot é capaz de extrair senhas e cookies de navegadores, roubar cartas de sua caixa de correio, interceptar tráfego e fornecer aos operadores acesso remoto ao sistema infectado”, diz o artigo técnico.

Algumas variantes podem baixar ferramentas de malware adicionais, como CobaltStrike (para espalhar a infecção pela rede corporativa) ou ransomware. A Kaspersky também observou algumas versões do Qbot transformando os computadores das vítimas em servidores proxy para facilitar o redirecionamento do tráfego.

A última campanha do Qbot teve como alvo principal usuários na Alemanha (28,01%), Argentina (9,78%) e Itália (9,58%). Isso ocorre alguns meses depois que o Qbot ultrapassou o Emotet como o malware mais prevalente encontrado na natureza em dezembro de 2022. Desde então, o Emotet recuperou seu primeiro lugar na lista da Check Point.

8 thoughts on “Qbot Banking Trojan cada vez mais entregue por meio de e-mails comerciais”

Comments are closed.