Malware AlienFox

Malware AlienFox visa chaves de API e segredos da AWS, Google e Microsoft Cloud Services

“A disseminação do AlienFox representa uma tendência não relatada de atacar serviços de nuvem mais mínimos, inadequados para mineração de criptomoedas, a fim de permitir e expandir campanhas subsequentes”, disse Alex Delamotte, pesquisador de segurança do SentinelOne, em um relatório enviado ao The Hacker News.

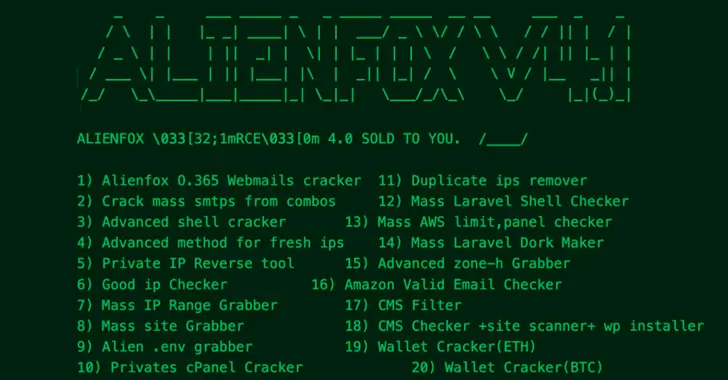

A empresa de segurança cibernética caracterizou o malware como altamente modular e em constante evolução para acomodar novos recursos e melhorias de desempenho.

O principal uso do AlienFox é enumerar hosts mal configurados por meio de plataformas de verificação como LeakIX e SecurityTrails e, subsequentemente, aproveitar vários scripts no kit de ferramentas para extrair credenciais de arquivos de configuração expostos nos servidores.

Especificamente, envolve a busca de servidores suscetíveis associados a estruturas da web populares, incluindo Laravel, Drupal, Joomla, Magento, Opencart, Prestashop e WordPress.

Versões recentes da ferramenta incorporam a capacidade de estabelecer persistência em uma conta Amazon Web Services (AWS) e escalar privilégios, bem como automatizar campanhas de spam por meio das contas comprometidas.

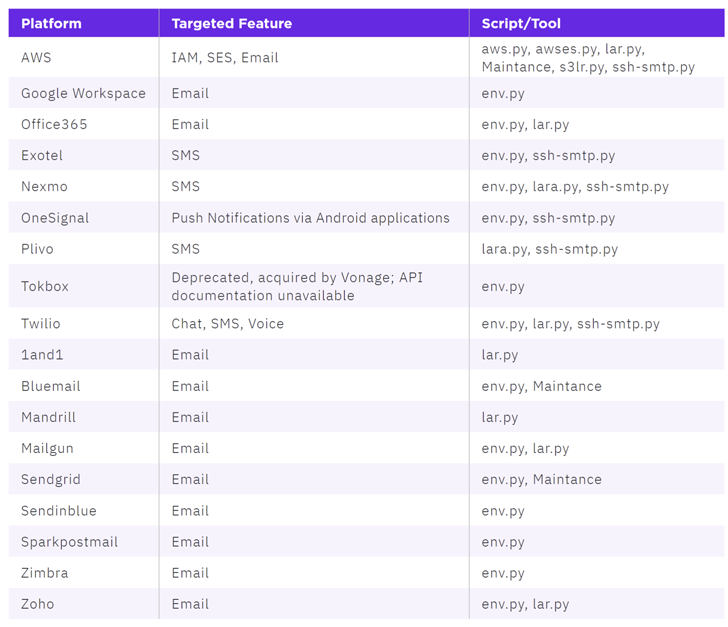

Ataques envolvendo AlienFox são considerados oportunistas, com os scripts capazes de coletar dados confidenciais pertencentes a AWS, Bluemail, Exotel, Google Workspace, Mailgun, Mandrill, Microsoft 365, Sendgrid, Twilio, Zimbra e Zoho.

Dois desses scripts são AndroxGh0st e GreenBot, que foram previamente documentados por Lacework e Permiso p0 Labs.

Enquanto o Androxgh0st é projetado para analisar um arquivo de configuração para variáveis específicas e extrair seus valores para abuso subsequente, o GreenBot (também conhecido como Maintance) contém um “script de persistência da AWS que cria uma nova conta de administrador e exclui a conta legítima sequestrada”.

A manutenção também incorpora verificações de licenciamento, sugerindo que o script está sendo oferecido como uma ferramenta comercial e a capacidade de realizar reconhecimento no servidor da web.

O SentinelOne disse que identificou três variantes diferentes do malware (de v2 a v4) desde fevereiro de 2022. Uma funcionalidade notável do AlienFoxV4 é sua capacidade de verificar se um endereço de e-mail já está vinculado a uma conta de varejo da Amazon.com e, caso contrário, crie uma nova conta usando esse endereço.

Para mitigar as ameaças representadas pelo AlienFox, recomenda-se que as organizações sigam as práticas recomendadas de gerenciamento de configuração e sigam o princípio do privilégio mínimo (PoLP).

“O conjunto de ferramentas AlienFox demonstra outro estágio na evolução do cibercrime na nuvem”, disse Delamotte. “Para as vítimas, o comprometimento pode levar a custos adicionais de serviço, perda de confiança do cliente e custos de remediação.”

1 thought on “Malware AlienFox visa chaves de API e segredos da AWS, Google e Microsoft Cloud Services”

Comments are closed.