Nova falha crítica no FortiOS

0DAY

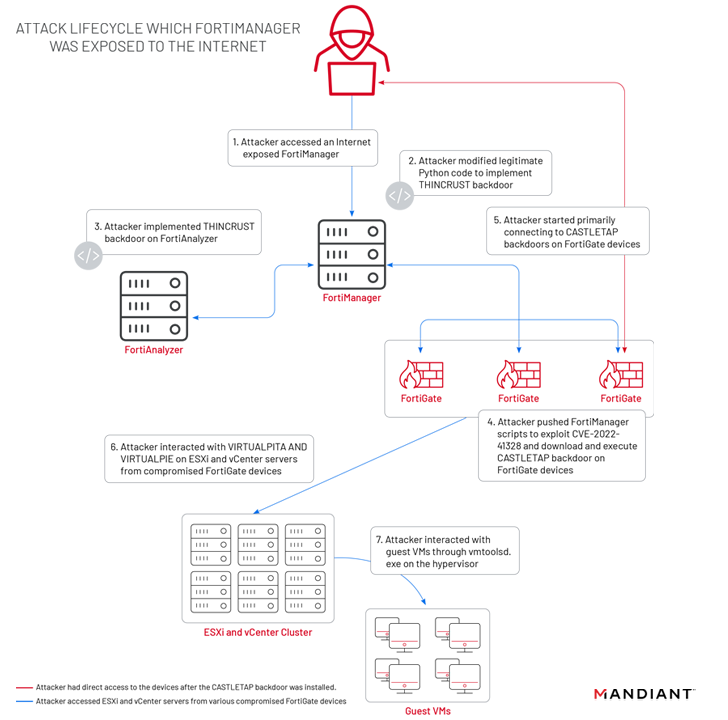

A empresa de inteligência de ameaças Mandiant, que fez a atribuição, disse que o cluster de atividades faz parte de uma campanha mais ampla projetada para implantar backdoors nas soluções Fortinet e VMware e manter o acesso persistente aos ambientes das vítimas.

A empresa de inteligência de ameaças e resposta a incidentes de propriedade do Google está rastreando a operação maliciosa sob seu apelido não categorizado UNC3886 , um agente de ameaças do nexo da China.

“UNC3886 é um grupo avançado de espionagem cibernética com capacidades únicas em como eles operam na rede, bem como as ferramentas que utilizam em suas campanhas”, disseram os pesquisadores da Mandiant em uma análise técnica.

“O UNC3886 foi observado visando tecnologias de firewall e virtualização que carecem de suporte a EDR. Sua capacidade de manipular firmware de firewall e explorar um dia zero indica que eles têm curadoria de um nível mais profundo de compreensão de tais tecnologias.”

A vulnerabilidade, rastreada como CVE-2022-41328 (pontuação CVSS: 6,5), diz respeito a um bug de path traversal no FortiOS que pode levar à execução arbitrária de código. Foi corrigido pela Fortinet em 7 de março de 2023.

De acordo com a Mandiant, os ataques montados pelo UNC3886 tiveram como alvo os dispositivos FortiGate, FortiManager e FortiAnalyzer da Fortinet para implantar dois implantes diferentes, como THINCRUST e CASTLETAP. Isso, por sua vez, foi possível devido ao fato de o dispositivo FortiManager estar exposto à Internet.

3 thoughts on “Hackers chineses exploram falha 0day da Fortinet para ataque de espionagem cibernética”

Comments are closed.