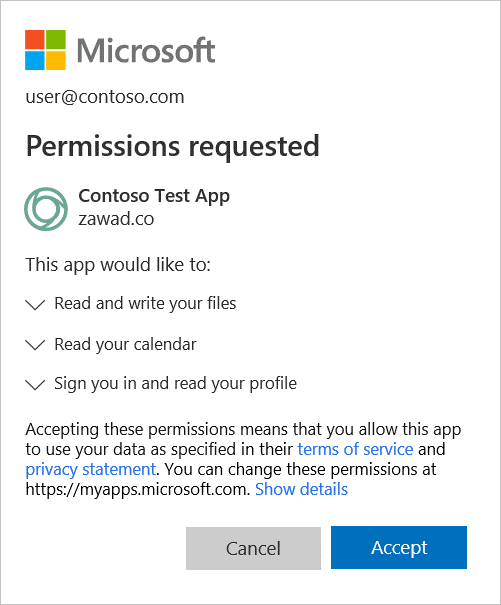

Esses aplicativos maliciosos receberam amplas permissões delegadas, como a capacidade de ler e-mails, alterar as configurações da caixa de correio e acessar arquivos e dados vinculados à conta de um usuário.

Mergulhando nos detalhes

A campanha de ataque indica que os usuários provavelmente foram induzidos a dar consentimento quando o aplicativo OAuth solicitou acesso aos dados por meio da conta do usuário.

- Os pesquisadores observaram três aplicativos maliciosos publicados por três desenvolvedores distintos, direcionados às mesmas organizações e vinculados à mesma infraestrutura maliciosa.

- As vítimas parecem ser principalmente organizações e indivíduos baseados no Reino Unido, incluindo pessoal de marketing e financeiro e usuários de alto nível.

Por que isso importa

- Depois que o consentimento é concedido, os invasores podem acessar e manipular recursos de caixa de correio e convites de reunião e calendário.

- Como o token concedido tem prazo de validade de mais de um ano, os agentes da ameaça conseguiram acessar os dados da conta comprometida.

- Além disso, poderia ter permitido que eles usassem a conta comprometida da Microsoft em ataques BEC posteriores.

- Além do exposto acima, as contas comprometidas podem levar ao abuso da marca, o que pode ser um desafio para a organização vítima.

Outros incidentes envolvendo produtos da Microsoft

- Alguns dias atrás, os pesquisadores descobriram e-mails malspam representando notificações de remessa DHL, formulários de remessa ACH, faturas, documentos de remessa e desenhos mecânicos com um do Microsoft OneNote anexo . Os hackers inseriram anexos VBS maliciosos em um notebook que lançou o malware.

- Em dezembro de 2022, o agente da ameaça UNC4166 lançou ataques à cadeia de suprimentos de engenharia social contra o governo ucraniano. Ele aproveitou arquivos ISO trojanizados fingindo ser instaladores legítimos do Windows 10 .

A linha de fundo

A Proofpoint recomenda cautela ao conceder acesso a aplicativos OAuth de terceiros, mesmo que tenham verificação da Microsoft. Além disso, é aconselhável proteger o ambiente de nuvem tomando medidas proativas e garantindo que as soluções de segurança possam detectar tentativas de representação por aplicativos OAuth maliciosos e notificar a equipe de segurança imediatamente para interromper e lidar com os riscos.

4 thoughts on “Atores de ameaças abusam do status de editor verificado da Microsoft”

Comments are closed.