O governo dos EUA e uma coalizão de parceiros internacionais atribuíram oficialmente um grupo de hackers russo rastreado como Cadet Blizzard ao 161º Centro de Treinamento de Especialistas ( Unidade 29155 ) da Diretoria Principal de Inteligência do Estado-Maior Geral (GRU).

“Esses atores cibernéticos são responsáveis por operações de rede de computadores contra alvos globais para fins de espionagem, sabotagem e danos à reputação desde pelo menos 2020”, disseram as agências.

“Desde o início de 2022, o foco principal dos cibercriminosos parece ser atacar e interromper os esforços para fornecer ajuda à Ucrânia.”

Os alvos dos ataques se concentraram em infraestrutura crítica e setores-chave de recursos, incluindo serviços governamentais, serviços financeiros, sistemas de transporte, energia e setores de saúde dos membros da Organização do Tratado do Atlântico Norte (OTAN), da União Europeia, da América Central e de países asiáticos.

O aviso conjunto, divulgado na semana passada como parte de um exercício coordenado denominado Operação Soldado de Brinquedo, vem de autoridades de segurança cibernética e inteligência dos EUA, Holanda, República Tcheca, Alemanha, Estônia, Letônia, Ucrânia, Canadá, Austrália e Reino Unido.

Blizzard

Cadet Blizzard , também conhecido como Ember Bear, FROZENVISTA, Nodaria, Ruinous Ursa, UAC-0056 e UNC2589, ganhou atenção em janeiro de 2022 por implantar o malware destrutivo WhisperGate (também conhecido como PAYWIPE) contra diversas organizações de vítimas ucranianas antes da invasão militar total do país pela Rússia.

Em junho de 2024, um cidadão russo de 22 anos chamado Amin Timovich Stigal foi indiciado nos EUA por seu suposto papel na organização de ataques cibernéticos destrutivos contra a Ucrânia usando o malware wiper. Dito isso, o uso do WhisperGate não é exclusivo do grupo.

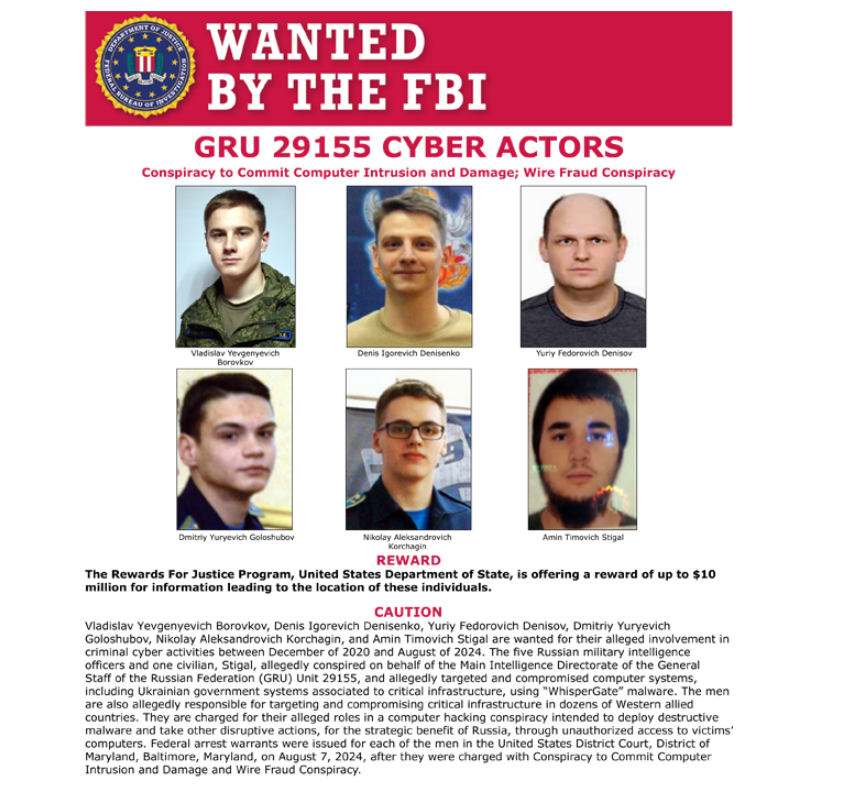

O Departamento de Justiça dos EUA (DoJ) acusou cinco oficiais associados à Unidade 29155 de conspiração para cometer invasão de computador e conspiração para fraude eletrônica contra alvos na Ucrânia, nos EUA e em outros 25 países da OTAN.

Os nomes dos cinco oficiais estão listados abaixo –

- Yuriy Denisov (Юрий Денисов), um coronel do exército russo e comandante das Operações Cibernéticas da Unidade 29155

- Vladislav Borovkov (Владислав Боровков), Denis Denisenko (Денис Денисенко), Dmitriy Goloshubov (Дима Голошубов) e Nikolay Korchagin (Николай Корчагин), tenentes do exército russo designados para a Unidade 2915 5 que trabalharam em operações cibernéticas

“Os réus fizeram isso para semear preocupação entre os cidadãos ucranianos em relação à segurança de seus sistemas governamentais e dados pessoais”, disse o DoJ. “Os alvos dos réus incluíam sistemas e dados do governo ucraniano sem funções militares ou relacionadas à defesa. Alvos posteriores incluíam sistemas de computadores em países ao redor do mundo que estavam fornecendo suporte à Ucrânia.”

Simultaneamente à acusação, o programa Recompensas pela Justiça do Departamento de Estado dos EUA anunciou uma recompensa de até US$ 10 milhões por informações sobre a localização de qualquer réu ou suas atividades cibernéticas maliciosas.

Há indícios de que a Unidade 29155 é responsável por tentativas de golpe, sabotagem, operações de influência e tentativas de assassinato em toda a Europa, com o adversário ampliando seus horizontes para incluir operações cibernéticas ofensivas desde pelo menos 2020.

O objetivo final dessas invasões cibernéticas é coletar informações confidenciais para fins de espionagem, causar danos à reputação por meio do vazamento desses dados e orquestrar operações destrutivas que visam sabotar sistemas que contêm dados valiosos.

Acredita-se que a Unidade 29155, de acordo com o comunicado, seja composta por oficiais juniores e ativos do GRU, que também contam com criminosos cibernéticos conhecidos e outros facilitadores civis, como Stigal, para facilitar suas missões.

Isso inclui desfigurações de sites, varreduras de infraestrutura, exfiltração de dados e operações de vazamento de dados que envolvem a divulgação de informações em domínios de sites públicos ou sua venda para outros agentes.

As cadeias de ataque começam com a atividade de varredura que aproveita falhas de segurança conhecidas no Atlassian Confluence Server e Data Center, Dahua Security e firewall da Sophos para violar ambientes de vítimas, seguido pelo uso do Impacket para pós-exploração e movimentação lateral e, finalmente, exfiltrando dados para infraestrutura dedicada.

“Atores cibernéticos podem ter usado malware Raspberry Robin no papel de um corretor de acesso”, observaram as agências. “Atores cibernéticos visaram a infraestrutura do Microsoft Outlook Web Access (OWA) das vítimas com pulverização de senhas para obter nomes de usuários e senhas válidos.”

Recomenda-se que as organizações priorizem atualizações de rotina do sistema e corrijam vulnerabilidades exploradas conhecidas, segmentem redes para evitar a disseminação de atividades maliciosas e apliquem autenticação multifator (MFA) resistente a phishing para todos os serviços de conta voltados para o exterior.

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios